隠されたセキュリティリスク:オフショア開発の闇と日本のIT産業の危機

よくある質問 (FAQ)

オフショア開発で発見されたセキュリティリスクの内容を教えてください。

ベトナム開発チームの問題のある対応を教えてください。

日本のIT産業が直面する危機とは何ですか?

技術的負債の影響はすでに現れていますか?

オフショア開発での管理体制の欠陥を教えてください。

プログラマ軽視の文化がもたらした結果を教えてください。

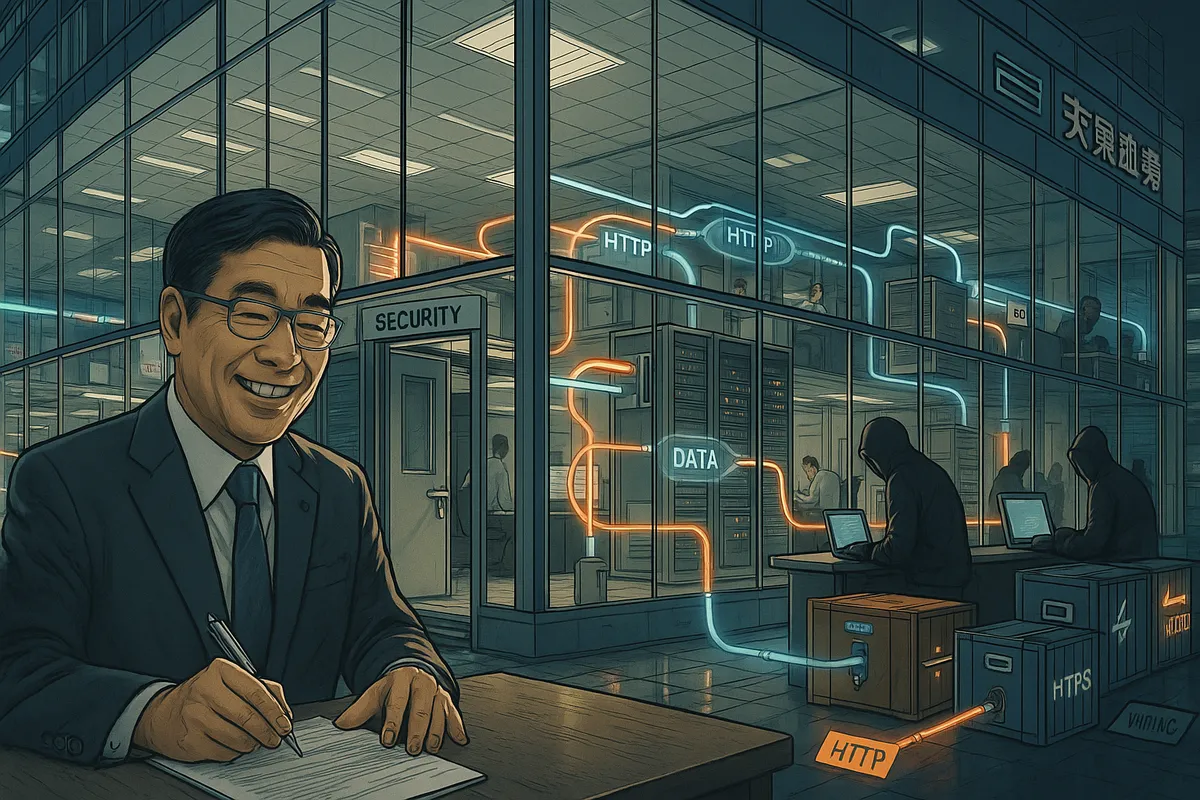

これまでの2回の記事では、オフショア開発における技術的負債の問題と環境不整合の混乱について検証してきました。 最終章となる今回は、さらに深刻な問題、すなわちセキュリティリスクについて掘り下げるとともに、これらの問題が示唆する日本のIT産業の構造的課題について考察します。

発見された重大なセキュリティリスク

プロジェクトのアーキテクチャを詳細に検証したところ、フロントエンドとバックエンド間の通信が暗号化されていないという重大な問題が明らかになりました。 docker-compose.ymlの設定を見ると、以下のような単純なポートマッピングが行われていました。

ports:

- '81:80'また、DockerfileにおけるUWSGIの設定も、単純なHTTP通信を前提としたものでした:

CMD ["uwsgi", "--http", ":80", "--module", "config.wsgi", "--processes", "1", "--enable-threads"]この構成は以下のような通信フローを生み出しています:

react -> webserver:http/81 -> docker:http/81:80 -> django:http/80つまり、フロントエンドとバックエンド間の通信が完全に暗号化されていない状態だったのです。

一般的な安全なアーキテクチャとの比較

本来あるべき安全なアーキテクチャは次のようなものです:

ブラウザ -> webserver:https/443 -> react:https/443

react -> webserver:https/443 -> nginx:https/443 -> django:http/81つまり、Nginxなどをリバースプロキシとして使用し、HTTPSで暗号化された通信を内部のHTTPサービスに転送するという構成が一般的です。 しかし、このプロジェクトではそのような保護層が完全に欠落していました。

開発チームの矛盾した説明と信頼の崩壊

この重大な欠陥について、開発会社を通じてベトナムの開発陣に何度も確認しました。 彼らの回答は「サーバーとはSSL接続(https)で通信している」というものでした。 しかし、実際のコードや設定を調べると、HTTP通信でデータがやり取りされていることは明白でした。

この矛盾が発覚したのと時を同じくして、さらに驚くべき事実が判明しました。 「本番環境のデプロイ時にデータベースのコンテナがうまく動かない」という問題に対し、開発会社からの回答は「local.ymlを使っているためだそうです」というものでした。

これは本番環境が開発用の設定ファイル(local.yml)でデプロイされていることを示唆しており、先の「HTTPSで通信している」という主張と明らかに矛盾していました。

この一連の出来事で最も深刻だったのは、「どうせ日本人は何も分からない」という前提でベトナムチームが虚偽の説明を行い、それを開発会社の管理者SEが技術的な理解不足から見抜けなかったという実態です。 さらに悲劇的なのは、管理者SE自身が自分がバカにされていることに気づいていなかった点です。

深刻な管理体制の欠陥と技術的無知がもたらす危機

この問題が浮き彫りにしたのは、単なる技術的なミスではなく、プロジェクト全体の管理体制における深刻な欠陥です:

- 「日本人は技術が分からない」という前提:ベトナム開発チームは日本側の技術的理解力を軽視し、虚偽の説明を行っても気づかれないという前提で行動していました。

- 検証能力の不足:開発会社の管理者SEは技術的な詳細を検証する能力を持たず、ベトナムチームの説明を盲目的に信頼せざるを得ない状況に置かれていました。

- 自己認識の欠如:管理者SEが自分自身の技術的限界や、ベトナムチームから軽視されている事実に気づいていないことで、問題がさらに深刻化していました。

日本のIT産業が直面する静かな危機

この事例は、決して特異なケースではありません。 多くの企業がオフショア開発を活用していますが、適切なマネジメントができているとは考えにくい状況があります。 むしろ「マネジメントできている」という錯覚が、問題の発見と解決を阻害しています。

この状況では、技術的負債が日々蓄積され続けてしまいます。 それは単なる非効率性を超え、セキュリティリスクや信頼性の低下という形で顕在化しつつあります。

今回のようなセキュリティ対策の不備が懸念されるのは、この開発会社が多くの企業にシステムを提供しているという事実です。 同様の問題が多数のシステムに存在している可能性は否定できません。

広がる影響と社会全体のリスク

技術的負債の蓄積はいずれ臨界点を迎え、より深刻な障害として顕在化することが予想されます。 経済産業省の試算によると、技術的負債による経済的損失は年間12兆円規模に達するとされています。 これは「東京オリンピック4回分」に相当する規模です。 日本社会全体がこのツケを払うことになるという恐ろしい事実は、残念ながら多くの意思決定者に理解されていないのが現状です。

すでに始まっている「ツケの支払い」

実際にこの「ツケ」はすでに支払われ始めています。 東証のシステム停止、KDDIやNTTの大規模通信障害など、過去10年間で社会的影響の大きいIT障害が複数発生しています。 これらの多くは初歩的なミスや技術的認識の欠如に起因するものでした。

こうした事例は氷山の一角に過ぎません。 毎日のように報じられるデータ漏洩や障害の背後には、技術的な理解不足と適切な検証プロセスの欠如があります。

プログラマ軽視の帰結

日本社会がこの状況に陥った背景には、長年にわたるプログラマの軽視があります。 「プログラミングは単純作業」「技術は外注できる」という誤った認識が、現在の危機を生み出しています。

システム開発における本質的な価値の理解者を育てる代わりに、表面的な管理者を増やしてきた結果、 技術的な真偽を判断できる人材が不足し、虚偽の報告や杜撰な開発を見抜けない状況が生まれています。

おわりに - 後戻りできない現実

前向きな改善策を語ることは、もはや無意味かもしれません。 日本のIT産業は構造的な衰退の道を歩み続け、今や後戻りができないところまで来ているという現実を直視する必要があります。

長年にわたるプログラマ軽視の文化、技術的理解よりもコミュニケーションを重視する人事体系、 そして「動くことが確認できればそれでいい」という品質に対する甘い認識が、この状況を生み出しました。

我々に残されているのは、この蓄積されたツケを甘んじて受け入れるという選択肢しかないのかもしれません。 セキュリティ侵害や大規模システム障害、そして国際競争力の喪失という形で、その代償を支払い続けることになるでしょう。

日本のIT産業は、かつての輝きを取り戻すことなく、静かにその存在感を失っていくのかもしれません。 これは一つの企業や個人の問題ではなく、社会全体が選び取ってきた道の必然的な帰結なのです。